StaffCounter DLP – эффективный мониторинг и безопасность секретов предприятия

Данный материал будет полезен для директоров и менеджеров по персоналу.

Вступление

Всех нас когда-нибудь обманывали. И даже предавали. К сожалению, нас часто окружают люди, которые ставят свои личные интересы выше чести и совести. В нашем случае речь пойдет о подчиненных – сотрудниках, от которых зависит процветание и развитие любого бизнеса. Возможно, они не виноваты, возможно, их жизнь заставляет поступать так, как они поступают. Возможно, их можно еще перевоспитать? Давайте попробуем! Ведь для нас очень важны их профессиональные навыки!

Начинаем с контроля

Для начала давайте вылечим их от лени. Если они будут знать, что все их действия под контролем, они станут меньше думать о посторонних вещах на работе, и больше внимания будут уделять именно работе, и может быть даже увлекутся ею. Проще всего установить программу слежения прямо на компьютер сотрудника, чтобы она незаметно записывала все его действия и отправляла на сервер. Наша программа StaffCounter DLP так и делает. На сервере эта информация обрабатывается, сортируется на полезные и бесполезные категории, и предоставляется менеджеру или директору для контроля. Регистрируется продолжительность перерывов и опоздания на работу. Достаточно однажды сообщить работнику когда и насколько он отвлекался, какие программы запускал и какие сайты просматривал, чтобы работа пошла куда веселее и эффективнее.

Подробнее о мониторинге от программы StaffCounter можно прочитать здесь.

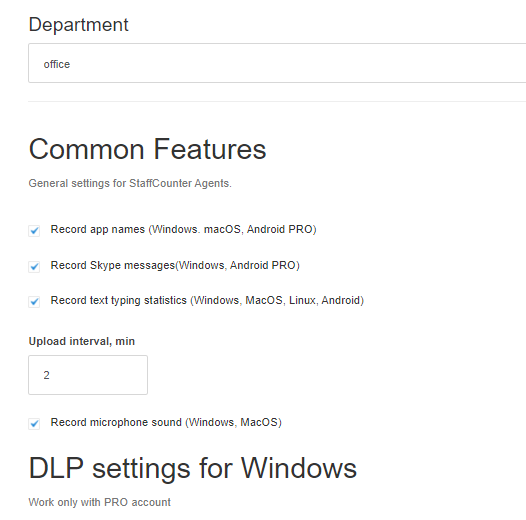

В новой версии программы мы добавили расширенную панель управления, возможность записывать звуки вокруг компьютера и фиксировать текст, написанный сотрудником.

Для запуска панели управления программы откройте страницу Settings на сервере и выберите нужный отдел.

Здесь вы можете активизировать запись окружающих звуков. (Record microphone sound (Windows, MacOS)). Звуки пишутся не постоянно, а при достижении определенного порога громкости. Для настройки этого порога следует настроить поле Sound threshold level в диапазоне 1-100. Чем меньше значение, тем больше звуков будет записываться и тем длиннее будет аудиофайл.

Параметр Interval between screenshots, min позволяет установить минимальный интервал между скриншотами в минутах. Значение 0 будет означать не делать скриншотов ввобще для экономии места на сервере. То же самое относится к снимкам с web-камеры.

Второй шаг — безопасность предприятия

Безопасность информации является также жизненно необходимой для работы каждого предприятия, как и эффективность работы каждого сотрудника. Поэтому мы встроили в программу StaffCounter DLP функции ограничения на запуск определенных программ, использования DVD и съемных носителей, а также доступа к сетевым ресурсам. Все это может быть использовано для «слива» информации о предприятии, его деятельности, и передачи важных документов конкурентам. Наш модуль называется DLP (Data Leak Prevention).

Раздел DLP settings for Windows позволяет включить и отключить функции защиты от инсайдеров. В рабочей папке программы Staffcounter на компьютере сотрудника есть текстовый документ dlpcfg.ini, который является файлом конфигурации этого модуля программы. Изменив этот файл, следует его сохранить и включить какой-нибудь пункт в разделе DLP

Правила редактирования файла конфигурации просты:

– комментарии должны начинаться с символа «;»

– параметры не должны быть закомментированы

– после знака «=» можно вписывать только допустимые значения, указанные в комментариях перед параметром

– переставлять параметры местами нельзя

Пройдемся по параметрам. Они разделены на несколько разделов:

Раздел [Main]

DisableUsbMtp – Отключить доступ по Mtp-протоколу (камеры, некоторые телефоны и пр.) Возможные значения: 1/0 . Функция не позволяет пользователям переписывать данные на телефоны, камеры, плееры, и другие устройства, подключаемые через USB порт. Устройства недоступны для чтения и записи.

DisableDvdWrite – Отключить запись на DVD. Возможные значения: 1/0. Программа запрещает запись на CD и DVD непосредственно из проводника, а также через различные программы прожига.

DisableNewBluetoothConnection – Запретить подключение (сопряжение) новых Bluetooth-устройств. Если с PC не было сопряжено никаких Bluetooth-устройств, то эта опция запрещает работать с любыми Bluetooth. Возможные значения: 1/0.

EnableUsbRules – Включить контроль UsbMassStorage. Возможные значения: 1/0. Требует уточнения в разделе [UsbRules]. Эта функция в зависимости от настроек в [UsbRules] может полностью запретить доступ к съемным USB-накопителям, открыть их только для чтения, либо запретить или разрешить запись на носители с определенным серийным номером, значениями PID и VID.

EnableNetControl – Включить контроль доступа к сетевым ресурсам. Возможные значения: 1/0. Требует уточнения в разделе [NetRules]. Позволяет запретить доступ ко всем сетевым компьютерам или избирательно разрешить или запретить доступ к определенным машинам, основываясь на их сетевом имени.

DisableWindowsNetShare – Полный заперт стандартного сетевого доступа (работает ГОРАЗДО быстрее, чем EnableNetControl). Не зависит от состояния EnableNetControl. Возможные значения: 1/0.

DisableNostdNetShare – Запрет нестандартного сетевого доступа. Сетевой доступ, устанавливаемый 3-rd party программами. Например, такой доступ использует VirtualBox для доступа к своим общедоступным папкам. Не зависит от состояния EnableNetControl. Возможные значения: 1/0. Возможно, данная опция будет полезна при использовании программы на виртуальной машине.

DisableExecuteFromNonFixed – Запретить запуск с не Fixed-дисков. Возможные значения: 1/0. действует в отношении exe и bat файлов. Не позволит пользователю запустить программу, которую он принес на флешке или оптическом диске.

EnableProcessControl – Включить контроль процессов. Возможные значения: 1/0. Требует уточнения в разделе [ProcessRules] Параметр включает возможность управлять работой других программ. В частности, в разделе [ProcessRules] вы можете написать правила для различных программ, запретив запуск одних и ограничив доступ к файлам других программ. Последнее может пригодиться для запрета транспортировки данных через Web-браузеры или программы рассылки электронной почты.

DisableExeCreation – Запрет на создание EXE-файлов. Возможные значения: 1/0. Включает в себя запрет на компиляцию, переименование, копирование exe-файлов со сменных носителей.

NoCheckSystemUser – Не проверять системные учетные записи (system, local service, network service и т.д.). Возможные значения: 1/0. Данная опция может быть полезна в комплексе с другими опциями, например с запретом на доступ к USB накопителям. В случае использования USB накопителя как аппаратного ключа, Система должна его видеть, однако пользователь не имеет право считывать или записывать на него какую-либо информацию.

OutputUsbInfo – Выводить информацию о подключенных UsbMassStorage в реестр. Информация обновляется при подключении нового UsbMassStorage. Выводит до 10 USB

Диагностика ошибок:

LogFile=\??\c:\Tools\dlpflt_package\drv.log – NT-путь к файлу лога (если не указан – лог не создается). Директория в которой лежит файл должна существовать. При перезапуске программы файл перезаписывается

LogLevel=2 – уровень логирования для драйвера loglevel

Список администраторов

Формат параметра “name” = %имя пользователя%

;[Admins] — по умолчанию, администратором является пользователь, установивший и включивший функции DLP. Другие пользователи, даже администраторы не смогут изменить правила. Это следует учитывать при удалении этой учетной записи пользователя. Для активизации раздела и назначения других администраторов, следует убрать символ «;» перед [Admins]

Раздел [NetRules] — уточняет параметр EnableNetControl.

Пример настройки:

deny = WIN8-64 // запрещено заходить на сетевой компьютер с именем WIN8-64

allow = Server3 // разрешено заходить на сетевой компьютер с именем Server3

;deny = WIN8 // временное отключение запрета на вход с сетевой компьютер с именем WIN8

allow = * // разрешить заход на все остальные серверы. Команда с * должна идти последней. Если же следует запретить доступ ко всем остальным компьютерам сети, в конец раздела следует поместить команду deny = *

Раздел [UsbRules] – уточняет параметр EnableUsbRules

Формат записей:

%VID%:%PID%:%SN%=rw

где %VID% и %PID% это 16-битное беззнаковое целое (десятичное или шестнадцатеричное число. Для ввода последних используйте префикс 0x)

%SN% – серийный номер (строка)

Если одно из полей == ‘*’, то оно может быть произвольным

Пример:

[UsbRules]

123:0x123:123456001=rw ; VID=123, PID=291(0x123) SN=”123456001″. Разрешены чтение и запись.

123:0x123:123456002=r ; Разрешено только чтение.

123:0x123:123456003= ; Доступ запрещен.

0x90C:*:*=rw ; Для VID=2316(0x90C) и произвольные PID и SN. Разрешены чтение и запись.

*:*:*= ; Правило по умолчанию (для всех остальных). Запрещены чтение и запись.

Внимание: параметр ‘r’ не запрещает удаление данных с USB носителя.

Раздел [ProcessRules] — уточняет параметр EnableProcessControl в разделе [Main]

Описание правила для каждой программы должно начинаться с поля newrule

Все поля до следующего newrule относятся к этому процессу

newrule=~~~~~~~Program_name ~~~~~~~~ ; Начало нового правила. Значение поля может быть произвольным.

imagePath=%PathToExeFile% ; Путь к Exe-файлу (NT-путь. Можно использовать Wildcard (?*) )

allow|deny=%MinSize%:%Path% ; Правило контроля. %Path% – NT-путь. Можно использовать Wildcard (?*)

allow|deny=* ; Правило по умолчанию

allowExeCreation=1 ; Отключает для этого процесса проверку на создание EXE (при DisableExeCreation=1)

Пример: запрет программе Калькулятор использовать файлы не из директории Windows

[ProcessRules]

newrule=——calc—————-

imagePath=*\Windows\System32\calc.exe – путь к файлу

allow = 0:*\Windows – в данном случае 0 означает минимальный размер файла в байтах, при котором правило начинает действовать(можно пользоваться всеми файлами из папки Windows)

deny = * – запрещено пользоваться всем остальным.

Пример для программы UCBrowser:

newrule=——–UCBrowser——–

imagePath=*\Program Files (x86)\UCBrowser\Application\UCBrowser.exe ; расположение программы

allow = 0:*\Windows\*

allow = 0:*\AppData\*

allow = 0:*\Roaming\*

allow = 0:*\UCBrowser\*

allow = 0:*\ProgramData\*

deny = 100:*

allowExeCreation = 0

allow=*

В данном примере программе UCBrowser разрешается использование всех файлов и папок из директорий Windows, AppData, Roaming, ProgramData, UCBrowser, запрещено открывать файлы размером свыше 100kb из других мест, запрещено копирование на компьютер файлов с расширением EXE и BAT, а все остальное разрешено. Таким образом, программа сможет запуститься, найти все свои необходимые компоненты и настройки, сможет выйти в Интернет и отобразить содержимое Web-страниц. Однако она не сможет взять файлы размером свыше 100kb из несистемных директорий для передачи в сеть, а также не сможет скачать и сохранить на компьютере исполняемые файлы.

Как же можно защитить системные директории, если пользователь попробует скопировать туда секретную информацию? Для этого пользователя следует лишить административных привилегий и выключить отображение скрытых файлов и папок в его пользовательском профиле.

Заключение

Сервис StaffCounter DLP позволяет эффективно защитить предприятие, как от недобросовестности сотрудников, так и от откровенного посягательства на секреты предприятия. Надеемся, он станет верным помощником вам на пути к успеху.